Facebook es una de las redes sociales más utilizadas a nivel mundial. Es uno de los medios de comunicación mas utilizado tanto por usuarios particulares como algunas empresas. Sigue siendo una de las maneras de estar en contacto con amigos y familiares, ademas de subir fotos, vídeos, y cosas de interés, aunque también corren varios bulos, que deben de comprobarse, antes de relanzarlos.

Sin embargo no debes de olvidar, que la privacidad es importante, y mas en estos días tan tecnológicos. existen varias acciones o funciones que pueden poner en riesgo a las personas y sus datos. Aquí quiero hacerles ver como y porque debería de configurar su red social, esta y otras que pudiera utilizar, para preservar siempre la privacidad y evitar que nuestra identidad pueda estar en riesgo.

Los datos en Internet tienen un gran valor, hoy en día existen empresas de marketing que buscan la manera de intentar adquirir tus datos, ya sea, legalmente o ilegalmente.

El objetivo es bastante variado, normalmente, se utilizan para estudios de mercado, pero no esta clara, su utilización, ya que detrás de todo esto, existe una maquinaria de hacer dinero, bastante importante, con lo que se convierte, en que utilizan nuestros datos para realizar todo tipo de campañas de Spam, ademas de llamadas inesperadas de teléfono, que uno, no sabe porque me llaman.

Con lo que nos lleva a mantener siempre la privacidad en redes sociales. Especialmente si hablamos de algunas plataformas tan populares y utilizadas como Facebook, ademas de cualquier otra red, instagram, youtube, amino, (esta de pasies latinoamericanos), etc...

Casi todas las redes, tienen unas opciones de configuración, Facebook cuenta con ciertas funciones y configuraciones que podemos ajustar. mejoraremos la privacidad y evitaremos problemas de seguridad que puedan afectar a nuestras cuentas.

Configura tu privacidad en Facebook y tus Publicaciones en Facebook

Evitar que nos etiqueten en cualquier sitio.

Registro de actividad de Facebook.

Quién puede ver mis fotos o amigos.

Evitar aparecer en motores de búsquedas.

Vamos a ver cuáles son las principales configuraciones y herramientas que la propia red social nos ofrece para todo lo relacionado con la privacidad. Conocer qué sabe de nosotros, cómo puede usar nuestros datos o evitar que posibles intrusos obtengan información es muy importante.

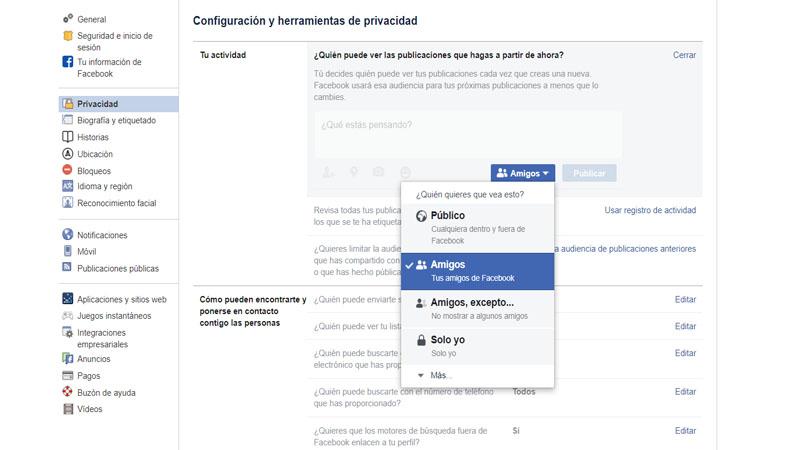

Quizás no queramos que las publicaciones que hagamos en la red social estén disponibles para cualquiera. Podemos evitar esto y que solo nuestros amigos puedan acceder a esa información. Esto es vital para la privacidad.

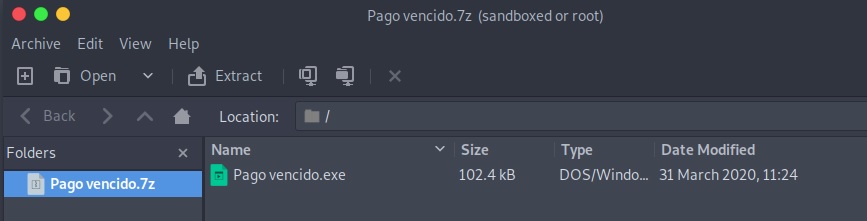

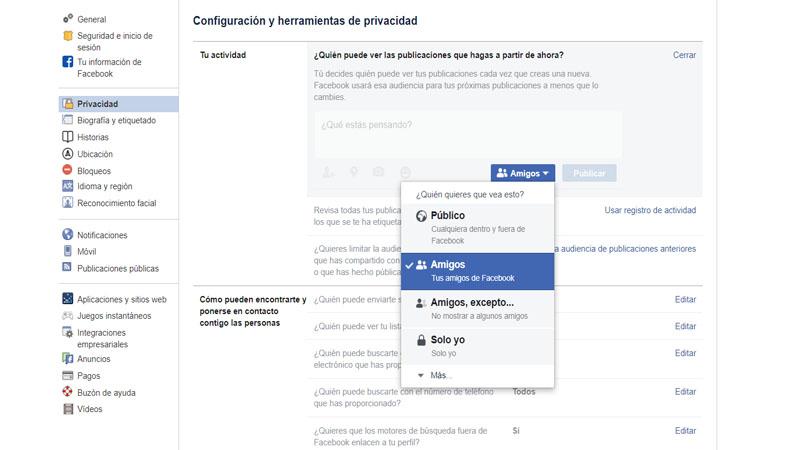

Para configurar este apartado tenemos que entrar en la red social. Posteriormente vamos al menú, entramos en Configuración, Privacidad y es la primera opción que nos muestra.

Esta imagen puede no corresponderse, en función de la versión que uno este utilizando.

Aquí podremos elegir quién puede ver nuestras publicaciones. Nuestro consejo es configurarlas para que solo nuestros amigos puedan verlas. De esta forma nos garantizamos que únicamente aquellos contactos que tenemos en la lista de amigos puedan ver todas las publicaciones que ponemos. Incluso podemos excluir determinados amigos para que no puedan acceder a esa información.

¿Queremos que nos etiqueten en cualquier foto o publicación y que aparezca en nuestro perfil? Tal vez no. Por suerte podemos configurar este apartado y poder aceptar o rechazar de forma manual en qué etiquetas queremos aparecer. Sin duda es algo que puede beneficiar a nuestra privacidad en Facebook.

Esta función está disponible en el apartado de Biografía y etiquetado. Veremos una sección que indica Revisión. Simplemente tenemos que configurarlo para que aparezca en la revisión cualquier publicación o imagen en la que se nos etiquete.

Una de las funciones que podemos tener en cuenta es la del registro de actividad de Facebook. De esta forma conoceremos qué sabe Facebook de nosotros, qué información puede estar compartiendo con terceros.

Para ello tenemos que entrar en la red social. Posteriormente vamos al menú de arriba a la derecha (la flecha en forma de triángulo invertido) y entramos en Registro de actividad. Nos mostrará todo lo que Facebook ha recopilado de nuestra actividad, como pueden ser los likes que hemos dado a fotos y publicaciones.

No podemos dejar atrás la posibilidad de configurar quién puede ver las fotos que publicamos o nuestra lista de amigos. Para ello una vez más vamos a ir a Configuración, Privacidad y accedemos a los apartados de quién puede ver mis fotos o mis amigos.

De esta forma podremos evitar que puedan ver nuestra lista de amigos, por ejemplo. También que posibles intrusos puedan acceder a las fotos que hemos colgado en la red social sin ser nuestros amigos.

Incluso podemos configurar quién puede enviarnos solicitud de amistad. Una manera de evitar que posibles bots puedan agregarnos como contactos y llegado el momento obtener información personal nuestra.

¿Queremos que nos encuentren en Google? Podemos evitar que nuestro perfil aparezca de manera pública en los motores de búsqueda. Así nos aseguramos de que nadie que no nos interese pueda encontrarnos simplemente con hacer una búsqueda en Google con nuestros datos.

Para ello hay que ir nuevamente a la opción de Privacidad, dentro de Configuración. Esta vez es la última opción, donde nos indica ¿Quieres que los motores de búsqueda fuera de Facebook enlacen a tu perfil? Simplemente le decimos que no.

Evitar que nos etiqueten en cualquier sitio.

Evitar que nos etiqueten en cualquier sitio.